通信技術が発達した今日、インターネット上では、不可解な謎や様々な事件が日々起きている。

今回は、インターネット史最大の暗号事件「CICADA3301」について迫っていこうと思う。

【本当の死因…?】大杉漣さんの急死をYahoo知恵袋で予言している人がいる件|不可解な点・考察まとめ

【本当の死因…?】大杉漣さんの急死をYahoo知恵袋で予言している人がいる件|不可解な点・考察まとめ

【寄稿】Gaster666からの挑戦状|あなたはこの暗号を解読できるか。

【寄稿】Gaster666からの挑戦状|あなたはこの暗号を解読できるか。

【042933964230】留守番電話の暗号事件。Cicada3301は関係しているのか!?

【042933964230】留守番電話の暗号事件。Cicada3301は関係しているのか!?

CICADA3301について

CICADA3301の全体像

まず始めに「CICADA3301」の全体像をざっくりお話ししよう。

- 2012年〜2014年に毎年1回、計3回インターネット上で出題された暗号問題の事

- 暗号の解読者が今まで名乗り出た事は無く、解読後に何が待ち受けているのか分かっていない

- 2014年の暗号は、現在に至るまで解読した者はいない

- 「誰」が出題しているのか明らかになっていない

CICADA3301はかなり大規模な暗号問題で、とてもじゃないが個人で作ることは到底不可能だと言われている。

フリーメイソンや、アノニマスのような秘密組織の挑戦状か、CIAやNSAといった政府組織の極秘エージェントか。

この暗号について様々な噂が囁かれたが、解読を成功した者が名乗り出た等の有力な情報はなく、結局のところ暗号の先に何が待っているのか分かっていない。

「CICADA3301」と呼ばれるようになった訳

どんな組織からの出題かすら分かっていないこの暗号が、なぜ「CICADA3301」と呼ばれるようになったのか。

それは、暗号の中にセミが多く出てくる事と、問題文の最後に3301と書かれているからと言える。

実は「CICADA3301」という名前は、当時解読を進めていたユーザーが勝手に付けたもので、出題者が付けた「暗号問題の名前」という訳では無いのだ。

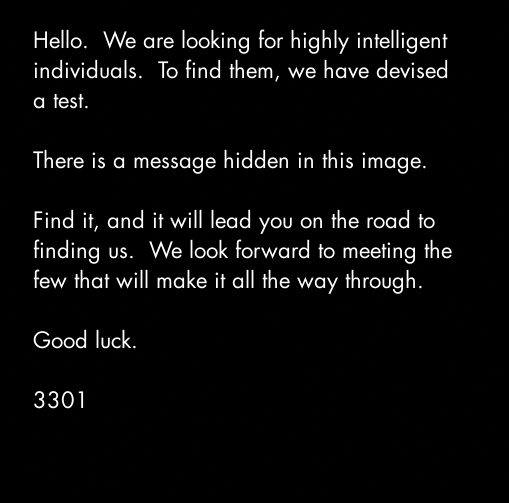

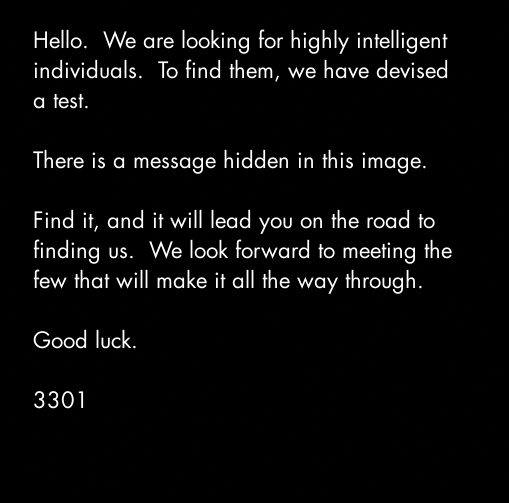

この画像は、出題された一番最初の暗号。

出題者は、3301を署名した問題文を投稿している。

これは、出題者を突き止めるヒントになるのか定かではない。

ムコQ

ムコQ

インターネット史最大の暗号事件、「CICADA3301」とは一体なんなのか。

2012年に出題された暗号を1から解いてみようと思う。

CICADA3301 暗号を解いてみよう

CICADA3301:3301からの出題

「CICADA3301」の謎解きは、2012年1月4日、とあるインターネットユーザーによって4chanという海外の掲示板サイトに書き込まれた事から始まる。

- 4chanとは、日本で言う「2ちゃんねる」の様な掲示板サイト

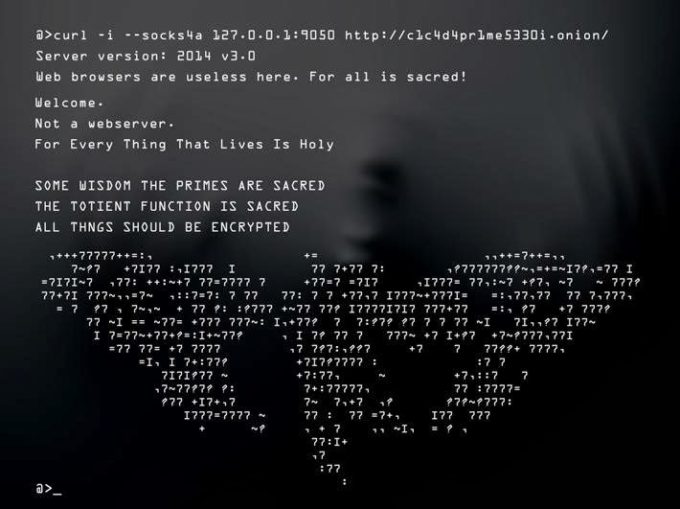

これは、当時の掲示板のアーカイブ画像。

2012年1月4日に投稿されている黒い画像が、3301からの問題文である。

CICADA3301:問題文

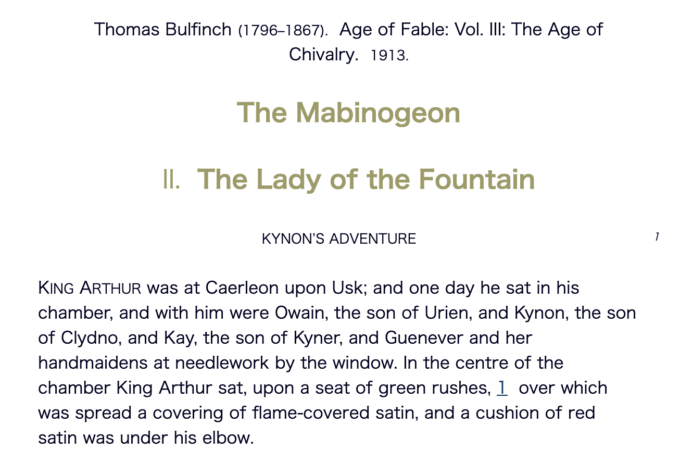

この無機質な画像こそが、3301からの最初の問題文だ。この英語を翻訳すると、以下の様になる。

こんにちは。

我々は、高い知能を持ったものを探しています。

その様な人々を見つけるために、我々は、あるテストを考案しました。

この画像の中には、あるメッセージが隠されています。

それを見つけなさい、それは我々への道しるべとなるでしょう。

道の最後まで辿り着ける、少数の人々に会えることを楽しみにしています。幸運を祈る。

3301

同様の暗号が過去にNSAのリクルートプロジェクトに使われた事があったため、4chanユーザーは興味を持ち、すぐに暗号解読に動き出した。

ムコQ

ムコQ

CICADA3301:画像を16進数に変換

4chanユーザーは、問題文に隠されたメッセージを見つけるため様々な方法を試すことになる。

試行錯誤した結果、画像をテキストエディターで開いて16進数に変換する事で

「VS CLAVDIVS CAESAR says “lxxt> 33m2mqkyv2gsq3q = w] O2ntk”」

という文字が現れることが分かった。

この CEASAR says の部分ががシーザー暗号を暗示していて、”lxxt> 33m2mqkyv2gsq3q=w]O2ntk“が次の暗号文という訳だ。

CICADA3301:シーザー暗号

シーザー暗号は、決まった文字数分のアルファベットをシフトさせて暗号化を行う。

図の例では3文字分左にシフトさせて平文「E」を暗号文「B」に置換する。

この要領で、先ほどのシーザー暗号をキーボードの配列に従って復号すると、http://i.imgur.com/m9sYK.jpgというURLが導き出される事がわかった。

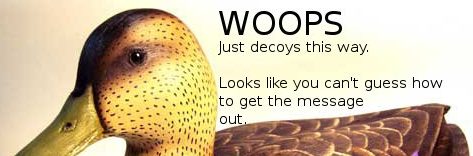

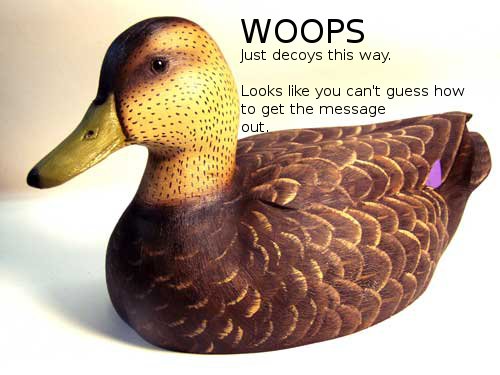

これは、先ほどの復号文 http://i.imgur.com/m9sYK.jpg を開くと見つかる画像だ。

WOOPSと書いてあり、一見ただの罠に見えるが…?

この英語を和訳すると、

おっと!引っかかりましたね。どうやらあなたにはこの暗号の解読は無理みたいだ。

という意味になる。

めちゃくちゃ煽ってきているように見えるが、実はこれは罠ではなく、ヒントだったのだ。

4chanの人々は、この英文内の「out」と「guess」という文字に注目し、Outguessという画像解析プログラムを使って画像を解析してみることにした。

1999年にドイツで開発されたもの。

ステガノグラフィーと呼ばれる情報隠蔽技術を利用して、画像内にメッセージを隠す・見つけることができる画期的なプログラム。

CICADA3301:本当のメッセージ

Outguessを使って解析すると、画像には以下のメッセージが隠されていた。

Here is a book code. To find the book, and more information, go to http://www.reddit.com/r/a2e7j6ic78h0j/

1:20

2:3

3:5

…(中略)

76:21Good luck.

3301

Here is a book code. To find the book, and more information, go to http://www.reddit.com/r/a2e7j6ic78h0j/

1:20

2:3

3:5

4:20

5:5

6:53

7:1

8:8

9:2

10:4

11:8

12:4

13:13

14:4

15:8

16:4

17:5

18:14

19:7

20:31

21:12

22:36

23:2

24:3

25:5

26:65

27:5

28:1

29:2

30:18

31:32

32:10

33:3

34:25

35:10

36:7

37:20

38:10

39:32

40:4

41:40

42:11

43:9

44:13

45:6

46:3

47:5

48:43

49:17

50:13

51:4

52:2

53:18

54:4

55:6

56:4

57:24

58:64

59:5

60:37

61:60

62:12

63:6

64:8

65:5

66:18

67:45

68:10

69:2

70:17

71:9

72:20

73:2

74:34

75:13

76:21Good luck.

3301

CICADA3301:redditへ

Outguessを使って導き出された先程のメッセージを翻訳すると、以下の通りだ。

これが本のコードです。本と詳細については、http://www.reddit.com/r/a2e7j6ic78h0j/ にアクセスしてください。

1:20 2:3 3:5 …(中略) 76:21

幸運を祈る。

3301

少しわかりづらいので先にネタバレしておくと、

まず鍵となる本を見つけて「1行目は20文字目・2行目は3文字目・3行目は5文字目…」と文字を76行目まで拾っていくと文章になるよ、という暗号だ。

書籍や手記などが鍵になるヴィジュネル暗号の簡易版と言ったところだろうか。

ムコQ

ムコQ

早速http://www.reddit.com/r/a2e7j6ic78h0j/を開くと、謎の文字の羅列が投稿されているのが確認できる。

まず、注目すべきはヘッダーのマヤ文明で使われていた数字。

このヘッダーの画像を現代の数字に直すと「10 2 14 7 19 6 18 12 7 8 17 0 19」となる。

右上のredditタイトルの「a2e7j6ic78h0j7eiejd0120」とこの数列を比較すると、10未満の数字が同じ場所にある事がわかる。

どうやら連携しているらしい。

10の代わりに「a」14の代わりに「e」があり、といった具合に変換できるので、数列の7以降も同じように変換していくと以下の数列が導き出される。

10 2 14 7 19 6 18 12 7 8 17 0 19 7 14 18 14 19 13 0 1 2 0

投稿を下にスクロールすると、意味ありげな「welcome」の画像が確認できる。

その下にある文字列「Ukbn Txltbz nal hh Uoxelmgox wdvg Akw; hvu ogl rsm ar sbv ix jwz」に注目する。

この文字列を、先ほどの数列を使いながら1文字ずつシフトしながら復号すると、以下の復号文が出現する。

暗号文:Ukbn Txltbz nal hh Uoxelmgox wdvg Akw; hvu ogl rsm ar sbv ix jwz

復号文:King arthur was at Caerleon upon Usk; and one day he sat in his

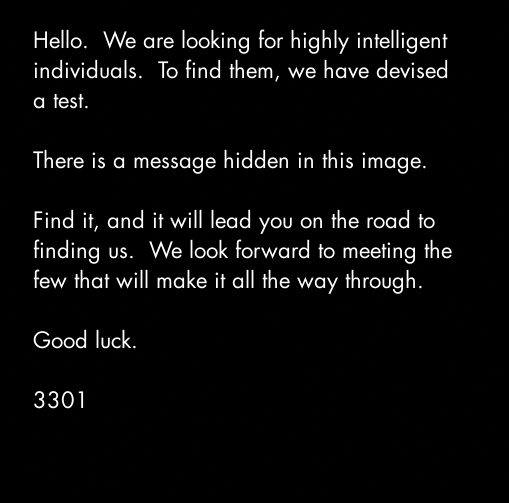

先程の復号文をそのままGoogleにコピペして調べてみると、『The Lady of the Fountain』という物語がヒットした。

鍵となる書籍が判明したので、次は本のコードに照らし合わせながらメッセージを探していこう。

これが本のコードです。本と詳細については、http://www.reddit.com/r/a2e7j6ic78h0j/ にアクセスしてください。

1:20 2:3 3:5 …(中略) 76:21 👈コレが本のコード

幸運を祈る。

3301

『The Lady of the Fountain』の1行目の20文字目は「c」、2行目の3文字目は「a」いった具合で文字を抜き出すと、以下のメッセージが現れた。

Call us at us tele phone numBer two one four three nine oh nine six oh eight

訳:(214)390-9608に電話をかけろ

CICADA3301:電話をかける

早速電話をかけると、録音のメッセージが流れ出したそう。下の動画の音声は、実際のメッセージを録音したもの。

音声を文字に起こすと、以下の通り。

Very good. You have done well.

There are three prime numbers associated with the original final.jpg image.

3301 is one of them.

You will have to find the other two. Multiply all three of these numbers together and add a .com to find the next step.

Good luck. Goodbye.訳:

あなたはよくやった!

最初の画像データには、3つの素数が埋め込まれています。

3301がその一つ。残り二つを探してください。

それら全てを掛け合わせて、最後に.comを付け足して、次のステップに進んでください。

幸運を祈る。さようなら。

さてここでまた、最初の画像に戻る。

CICADA3301:ウェブサイトへ

コレが最初の問題文の画像だ。

この画像は、高さが503pxで幅が509pxになっており、両方とも素数。

今までの問題に比べるとかなり易しいため、「コレでいいのか…」と懐疑的に思った4chanユーザーも少なくなかっただろう。

503 × 509 × 3301 = 845145127 となり、アクセスすべきウェブサイトのURLは 845145127.com という事になる。

ちなみに現在このサイトは開けないが、気になる方は、一番最後にまとめている参考資料「ウェブサイトのアーカイブ」から見る事ができるので是非。

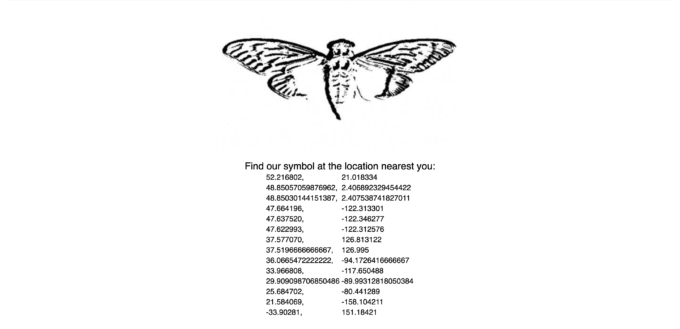

845145127.com にアクセスすると、セミの画像とカウントダウンが表示されていたらしい。

セミの画像でOutguessを使用すると、次のメッセージが表示された。(原文)

You have done well to come this far.

Patience is a virtue.

Check back at 17:00 on Monday, 9 January 2012 UTC.3301

訳:

あなたはよくここまで来たね。

忍耐は美徳なり。

2012年1月9日(月)17:00に、もう一度確認するように。3301

そして、1月9日月曜日17:00。

サイトのカウントダウンが0になったと同時に、14カ所の座標が表示された。

CICADA3301:現実へ

地図上にプロットするとこんな感じ。

韓国の赤いピンが、引いて見ると重なってしまうので13カ所に見えるが、実際は計5カ国14ヶ所ある。

そしてなんとこの座標の場所では、QRコードとセミの画像が印刷された紙が見つかった。

この動画は、韓国で紙を発見した人が撮った動画。

YouTubeに投稿されたのは、2012年1月19日だ。

韓国以外でも、先ほどの地図の都市で紙が見つかった。

ムコQ

ムコQ

5カ国14カ所にポスターを貼る事ができる組織。正体は一体…?

この暗号問題のダイナミックさからか、4chanの暗号解読スレッドはかなりの盛り上がりを見せた。

情報共有が盛んに行われ「出題者は只者ではない。極秘リクルートに違いない。」本気でそう思う4chanユーザーは少なくなかった。

そして、問題は続く。

CICADA3301:”死の書”へ

先ほどの紙のQRコードを読み取ると、次の二種類の異なるメッセージが表示された。

1

—–BEGIN PGP SIGNED MESSAGE—–

Hash: SHA1In twenty-nine volumes, knowledge was once contained.

How many lines of the code remained when the Mabinogion paused?

Go that far in from the beginning and find my first name.1:29

6:46

the product of the first two primes

2:37

14:41

17:3

27:40

the first prime

2:33

1:1

7:45

17:29

21:31

12:17

the product of the first two primes

22:42

15:18

24:33

27:46

12:29

25:66

7:47You’ve shared too much to this point. We want the best,

not the followers. Thus, the first few there will receive

the prize.Good luck.

3301

2

—–BEGIN PGP SIGNED MESSAGE—–

Hash: SHA1A poem of fading death, named for a king

Meant to be read only once and vanish

Alas, it could not remain unseen.1:5

152:24

the product of the first two primes

14:13

7:36

12:10

7:16

24:3

271:22

10:7

13:28

12:7

86:17

93:14

the product of the first two primes

16:7

96:4

19:13

47:2

71:22

75:9

77:4You’ve shared too much to this point. We want the best,

not the followers. Thus, the first few there will receive

the prize.Good luck.

3301

このメッセージは、それぞれ本の説明とともに「私たちは本物のみを求めています。見物客は要りません」という警告が書かれていた。

つまりこれは最初の数人だけが次に進める、という内容だった。

筆者は2番目の暗号文の解読方法しか知らないので、1番目の暗号文はハショる。

どちらにせよ、たどり着くサイトは同じらしい。

それでは、2つ目の暗号文の最初のメッセージに注目してほしい。

A poem of fading death, named for a king Meant to be read only once and vanish Alas, it could not remain unseen.

訳:死の詩は、一度しか読まれず、悲しみを消滅させるために唱えられた。

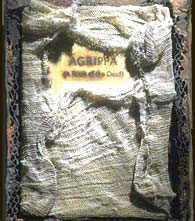

コレはAGRIPPA(アグリッパ)という詩の一説で、この詩は”死の書”と呼ばれている。

1992年、フロッピーディスクでしか発売されなかった詩。

一度読むと自動的に消去されてしまうことで話題になったそう。

”死の書”と呼ばれている。

先ほどのredditの時と同様に、1行目の5番目の文字が「s」152行目の24番目の文字が「q」といった具合で解読を進めると、以下のURLが導き出される。

sq6wmgv2zcsrix6t.onion

CICADA3301:深層ウェブへ

ご存知の方も多いだろうが、この.onionのドメインが使われているサイトは、ダークウェブ(深層ウェブ)と呼ばれている。

Googleなどの検索エンジンにはインデックスされない。

.onionのサイトにアクセスするにはTorというブラウザを使う必要がある。

ヤバイサイトの多くは、ビットコインで取引が行われていたりする。

ウイルス感染の覚悟の上、sq6wmgv2zcsrix6t.onionにアクセスすると、以下のメッセージが表示された。

Congratulations!

Please create a new email address with a public, free web-based service.

Once you’ve never used before, and enter it below.

We recommend you do this while still using tor, for anonymity.We will email you a number within the next few days (in the order in which you arrived at this page).

Once you’ve recieved it, come back to this page and append a slash and then the number you recieved to this url.

(For example, if you recieved “3894894230934209”, then you would go to “[http:// http://sq6wmgv2zcsrix6t.onion/3894894230934209]”)3301

訳:

公開されている無料のウェブサービスで新しいメールアドレスを作成してください。

匿名性のために、torを使用したままこれを行うことをお勧めします。数日以内に(このページに到着した順序で)番号をメールで送信します。

受信したら、このページに戻ってスラッシュを追加し、受信した番号をこのURLに追加してください。

(例えば、「3894894230934209」を受け取った場合、「http:// http://sq6wmgv2zcsrix6t.onion/3894894230934209 」になる)3301

CICADA3301:この先

先ほどの警告文「私たちは本物のみを求めています。見物客は要りません。」という言葉にもあった通り、この先から4chanなどの掲示板で情報共有がされなくなっていく。

そしてこの先は難易度をグッと増し、残っている記述をみても筆者はさっぱり分からなかった。😇

とりあえず、この先はRSAで暗号化されたメッセージを復号し、MIDIパズルを解くらしい(ハ?)(一応コチラからみる事ができます。英語ですが。)

ここから先は当時の記録が無く、どんな問題が出題されたかすらも分かっていない。

そして、解読した先には何が待っていたのか。

CICADA3301:終わり

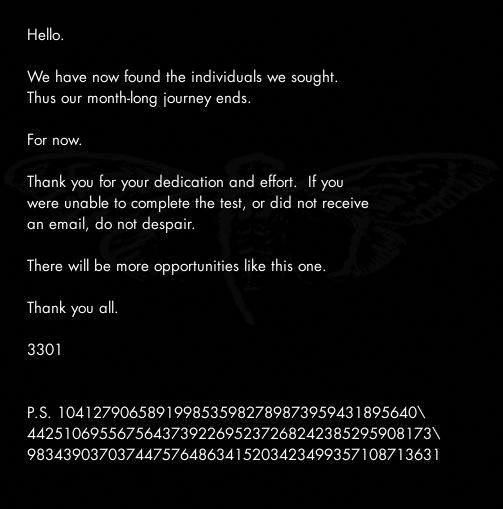

出題から約1ヶ月後、redditのページ(http://www.reddit.com/r/a2e7j6ic78h0j/)に新たな投稿があり、謎解き大会の終了が告げられた。

ざっくり翻訳すると「求めていた人が見つかった。今回はコレで終わり。解けなかった人、絶望しないでね。またあるかもしれないから。」といった内容だ。

さて、やはり気になるのは「解読できた人はどうなったのか」という事。

誰1人として、CICADA3301を最後まで解いた人が名乗り出ていないのもあり、暗号の先に何が待ち受けているのかはさっぱり分かっていない。

果たしてそれは、CIAやNSAといった政府組織なのか。

それとも、もっと極秘な集団なのか…。解読した人らが黙秘を続けているのには、何かそれなりの理由があるのだろう。

CICADA3301の謎は知れば知るほど深くなる。

参考資料

- 4chanのアーカイブ:https://imgur.com/ke78n

- 電話の音声:https://www.youtube.com/watch?v=k24ZrFR2IUQ

- シーザー暗号について:https://ja.wikipedia.org/wiki/%E3%82%B7%E3%83%BC%E3%82%B6%E3%83%BC%E6%9A%97%E5%8F%B7

- アヒルの画像:http://i.imgur.com/m9sYK.jpg

- Outguessについて:https://uncovering-cicada.fandom.com/wiki/OutGuess

- 本当のメッセージの全文:https://pastebin.com/aXYZzzcv

- アーサー王の物語(The Lady of the Fountain):https://www.bartleby.com/182/202.html

- ウェブサイトのアーカイブ:https://web.archive.org/web/20150624035446/http://net-netz-blog.de/845145127.htm

- 座標の地図:https://www.google.com/maps/d/viewer?mid=1YBmUI5hmqE-mvh-Wex3FjKeGxTE&ll=-0.0025780692128039577%2C-5.272794956390726&z=2

- セミの画像とQRコードの紙:https://imgur.com/sppR9 , https://imgur.com/BxVYf , https://imgur.com/cAuUz

- 紙を見つけた人の動画:https://www.youtube.com/watch?v=LdzSuKrTISc

- アグリッパ:https://en.wikipedia.org/wiki/Agrippa_(A_Book_of_the_Dead)

- Torについて:https://alive-web.co.jp/blog/dark-web/

【本当の死因…?】大杉漣さんの急死をYahoo知恵袋で予言している人がいる件|不可解な点・考察まとめ

【本当の死因…?】大杉漣さんの急死をYahoo知恵袋で予言している人がいる件|不可解な点・考察まとめ

【寄稿】Gaster666からの挑戦状|あなたはこの暗号を解読できるか。

【寄稿】Gaster666からの挑戦状|あなたはこの暗号を解読できるか。

【042933964230】留守番電話の暗号事件。Cicada3301は関係しているのか!?

【042933964230】留守番電話の暗号事件。Cicada3301は関係しているのか!?

通りすがりです

良くある有名な問題ですね

ちなみにこれと同じ手法の問題を昔FBIが本当にセキュリティ専門の採用試験で出してました

最後まで解くとFBIのサイトでおめでとうページに辿り着きます

専門家が技術そのものではなくこんなので採用してたのかと今では笑い話にされてますが

今もURLに飛ばしたりキーワード検索でヒントの文字をググらせたりZIPをダウンロードさせて中のファイルのハッシュ値を調べさせたりとハッキングの手法というより気を抜いて誰でも楽しめる問題として品を変え使われ続けてます